(Collegato a Truman TV International: https://www.radiotruman.tv/canali/truman-tv-international.html

Rubrica di Informazione ed Intrattenimento del Direttore Responsabile Maurizio Seby Bartolini)

Inizieremo quindi a guardare sotto il cofano, esplorando alcune delle tecnologie alla base di Internet e della sicurezza delle informazioni. Vedremo come i dati si spostano tra i computer su Internet, come potrebbero essere attaccati e come possono essere mantenuti al sicuro.

E se veniamo attaccati? Esamineremo anche i modi per affrontare le conseguenze, nonché i passaggi da adottare per impedire che eventuali attacchi futuri abbiano successo.

Scopriremo quali passi intraprendere per ridurre ogni possibilità di essere danneggiato e sapremo come sentirci al sicuro nella nostra vita digitale.

Acquistiamo online. Lavoriamo online. Giochiamo online. Viviamo online.

Sempre di più, le nostre vite dipendono dai servizi digitali online.

Quasi tutto può essere fatto online, dagli acquisti e le operazioni bancarie alla socializzazione e alla creazione di carte di debito e tutto ciò rende Internet, noto anche come il cyberspazio, un bersaglio attraente per i criminali.

Le violazioni della sicurezza informatica su larga scala spesso fanno notizia, ma circa il 70% delle organizzazioni tiene nascoste i peggiori incidenti di sicurezza, quindi ciò che fa notizia è solo una piccola parte delle violazioni che stanno effettivamente avvenendo.

Abbiamo tutti la responsabilità di proteggere i servizi dall’interruzione o dall’uso improprio dei servizi, attraverso la nostra vigilanza, le nostre misure di sicurezza e segnalando gli eventi quando si verificano.

Le conoscenze, gli strumenti e le migliori pratiche relative alla protezione dei computer, delle reti di comunicazione, dei programmi e dei dati che rendono possibile la nostra vita digitale sono indicati collettivamente come sicurezza informatica o sicurezza delle informazioni.

La sicurezza informatica è sicuramente una di quelle aree in cui è necessario valutare la validità di qualsiasi informazione che trovi online prima di accettarla.

Il governo del Regno Unito, con il quale collaboro, per prenderlo come esempio, pubblica regolarmente sondaggi sulle violazioni della sicurezza informatica.

Nel 2019, il 32% delle aziende ha identificato violazioni o attacchi alla sicurezza informatica nei 12 mesi precedenti. Le medie (oltre 50 dipendenti) e le grandi imprese (oltre 250 dipendenti) sono state particolarmente a rischio con il 60% delle segnalazioni di attacchi.

Il rapporto rileva inoltre che gli attacchi potrebbero essere sottostimati e il costo e l’impatto reali delle violazioni della sicurezza informatica potrebbero essere sottovalutati.

Rileva inoltre che alcune aziende potrebbero non essere consapevoli di essere state attaccate.

Di gran lunga il maggior numero di attacchi segnalati sono e-mail fraudolente o siti Web fraudolenti.

Gli attacchi di phishing hanno provocato le violazioni più dirompenti e costose degli ultimi 12 mesi.

Le società di sicurezza specializzate pubblicano anche rapporti regolari sull’attuale situazione della sicurezza informatica.

Trend Micro segnala il blocco di 26.804.076.261 minacce nella prima metà del 2019. Anche in questo caso, la maggior parte delle minacce era contenuta nelle e-mail.

Sophos segnala inoltre le e-mail di spam come la principale fonte di attacchi e avverte che il ransomware è in aumento e può essere il più distruttivo.

Statista è un’azienda che si concentra sulla raccolta e la presentazione di statistiche su un’ampia varietà di argomenti. Alcuni di questi rapporti sono gratuiti.

Ad esempio, segnala che oltre 446,5 milioni di record sono stati esposti a violazioni dei dati negli Stati Uniti nel 2018.

In qualsiasi discussione sulla sicurezza, ci sono alcuni termini di base che verranno utilizzati molto.

Con questo passaggio adesso sarete introdotti alla terminologia di base della sicurezza delle informazioni.

Può sorprendere che molte violazioni della sicurezza informatica non derivino da guasti tecnici. In effetti, è normale che gli aggressori sfruttino la buona volontà e la fiducia delle persone per accedere ai sistemi, utilizzando una forma di attacco nota come “ingegneria sociale”.

Fingere di essere personale di supporto tecnico o creare e-mail che richiedono nomi utente e password sono forme comuni di attacchi di ingegneria sociale.

Potresti aver sentito il termine “phishing” usato per descrivere questo tipo di email.

Il phishing è una forma di ingegneria sociale.

Le e-mail di phishing possono utilizzare i tuoi dettagli e password reali per farti pensare che l’attaccante sia un vero contatto che già conosci, o per farti pensare che abbia più informazioni di quelle in realtà per farti prendere dal panico facendo clic su un messaggio.

Gli attacchi alla sicurezza informatica assumono molte forme, dall’ottenimento delle informazioni personali degli utenti all’attacco a infrastrutture nazionali critiche e all’ottenimento di dati proprietari delle aziende.

Qui descriviamo quattro violazioni della sicurezza informatica di alto profilo che hanno causato gravi perdite finanziarie e danneggiato la reputazione delle organizzazioni interessate.

Adobe Systems è una delle aziende più importanti nell’economia digitale. Il suo software viene utilizzato per produrre, pubblicare e presentare un’enorme quantità di materiale: è probabile che le tue riviste e libri preferiti siano stati realizzati con il software Adobe.

Nel corso degli anni, Adobe ha archiviato sui propri server i nomi, gli indirizzi e le informazioni sulle carte di credito di decine di milioni di utenti. Poi, nell’ottobre 2013, Adobe ha ammesso che i dati di 2,9 milioni di account erano stati rubati. Successivamente, quel numero è stato rivisto a 38 milioni di account, ma quando il file di dati è stato trovato su Internet conteneva non meno di 153 milioni di account utente.

Molti di questi dati potevano essere letti e presto le copie degli account rubati furono ampiamente diffuse. È diventato anche chiaro che le persone che avevano rubato i dati degli utenti avevano anche ottenuto l’accesso ai server di sviluppo di Adobe: anche il codice del programma, potenzialmente del valore di miliardi di dollari, era stato rubato.

Adobe è stata costretta a modificare i dettagli di accesso di ciascuno dei suoi utenti e a migliorare notevolmente la propria sicurezza. E, naturalmente, gli utenti hanno citato in giudizio Adobe per non aver protetto le loro informazioni.

Puoi verificare se il tuo indirizzo e-mail è stato incluso in queste informazioni che sono state rubate visitando: https://haveibeenpwned.com/ e inserendo il tuo indirizzo e-mail nella casella di immissione dell’e-mail.

Adobe è solo oppure anche altre aziende detengono dati preziosi ma non li proteggono adeguatamente?

Il primo passo per proteggere i sistemi dagli attacchi è identificare se ci sono delle vulnerabilità.

La proliferazione di dispositivi informatici in rete incorporati nelle cose di tutti i giorni (spesso chiamati “Internet delle cose” o “IoT”) rappresenterà una sfida significativa per la sicurezza informatica in futuro.

Stiamo già assistendo a esempi di vulnerabilità della sicurezza nei dispositivi di intrattenimento domestico come le Smart TV e le telecamere di sicurezza domestica connesse a Internet.

Le fonti di queste vulnerabilità di sicurezza vanno da dispositivi che utilizzano sistemi operativi o applicazioni software non aggiornati, a dispositivi che non utilizzano alcuna crittografia per proteggere le proprie comunicazioni.

Affrontare le sfide alla sicurezza dei sistemi IoT è uno sforzo su più fronti, con ricercatori nel mondo accademico e industriale che lavorano allo sviluppo di nuove soluzioni tecnologiche per migliorare la loro sicurezza. È inoltre fondamentale che gli ingegneri siano formati per garantire che la sicurezza e la privacy siano considerate una parte fondamentale della progettazione e dello sviluppo di tutti i sistemi informatici, compreso l’Internet delle cose.

Gli aggressori trovano costantemente nuove vulnerabilità e modi di attaccare i sistemi informatici. Pertanto, è importante tenersi informati e aggiornati sulle minacce rilevanti per la propria situazione.

Ci sono molte fonti di notizie sulla sicurezza informatica. Molti di loro sono estremamente tecnici e sono progettati per gli specialisti della sicurezza per comunicare i loro risultati tra loro, per gli sviluppatori di software per migliorare i loro programmi o pubblicazioni accademiche. Ci sono anche molte risorse gratuite, scritte da giornalisti, professionisti della sicurezza e dilettanti entusiasti, dove puoi saperne di più anche se sei nuovo nel campo.

I collegamenti forniti di seguito sono una selezione di quelli disponibili.

Prima di poter identificare i nostri nemici, dobbiamo sapere di chi possiamo fidarci.

Per prima cosa devi pensare e valutare costantemente di chi e di cosa ti fidi e fino a che punto ti fidi di loro. Non puoi controllare rigorosamente ogni possibile contatto o elemento di software da solo, quindi creiamo una rete di contatti o fonti di informazioni affidabili. Per ciascuno dei nostri contatti o fonti di fiducia, dobbiamo valutare fino a che punto ci fidiamo di loro. Qual è il loro livello di competenza?

Se confrontiamo le fonti di informazione, fino a che punto una copia semplicemente dall’altra? Abbiamo bisogno di fonti che abbiano esperienza e quindi valutino in modo indipendente le informazioni che ci interessano.

Ad esempio, creiamo fiducia in una banca perché ha filiali in molte strade principali. Il tuo denaro in una banca regolamentata è protetto dalle leggi del Principato di Monaco e dell’UE fino a € 100.000.

Sulla base di questa fiducia, potremmo utilizzare il sito Web della banca o una App fornita da quella banca.

Possiamo condividere informazioni su noi stessi con persone e organizzazioni di cui ci fidiamo, ma anche così dobbiamo valutare quali informazioni potrebbero aver bisogno di avere e cosa potrebbero fare con tali informazioni. Gettiamo via quella sicurezza se pubblichiamo informazioni su noi stessi a qualsiasi estraneo che potrebbe incontrarle. Pensa attentamente prima di mettere online qualsiasi informazione che potrebbe essere passata da un amico, che la trasmette a qualcun altro e così via. Pensa anche attentamente alle informazioni che potrebbero essere incluse in pagine web, foto o video pubblicati online e disponibili a molti estranei.

Ecco un paio di esempi di informazioni di cui non dovremmo fidarci:

Profili sui siti di incontri: potrebbe esserci una persona genuina dietro quel profilo, ma d’altra parte potrebbe essere un criminale o un truffatore. I truffatori possono continuare a scambiare informazioni per un anno o più, attirandoti, utilizzando informazioni e immagini false dal blog di qualcun altro, persino scambiando foto intime, fino a quando non c’è una richiesta molto plausibile di denaro per il biglietto aereo per farti visita, o ricattare sulle tue foto intime. Non hai basi per la fiducia! Solo quello che ti hanno detto.

Un annuncio per software anti-malware a un prezzo d’occasione: il collegamento ti porta a un sito Web che afferma di essere assolutamente eccezionale, con molte recensioni su quel sito che dicono quanto sia buono. Potrebbe anche affermare di essere stato classificato al numero 1 da vari altri siti. Ma nota che non hai basi per la fiducia. Un criminale può facilmente creare un sito Web di questo tipo con tali informazioni, un sistema di pagamento del carrello degli acquisti per prelevare i tuoi soldi e fornire software da scaricare. Nella migliore delle ipotesi il software potrebbe essere inutile. Nel peggiore dei casi installerà malware sul tuo computer e tenterà di prelevare pagamenti ripetuti dal tuo account.

Quando cerchiamo informazioni su come mantenerci al sicuro, dobbiamo valutare la nostra fiducia nelle fonti delle informazioni e dovremmo iniziare dalle nostre fonti altamente affidabili.

Possiamo eseguire alcune ricerche sulle diverse minacce alla sicurezza informatica e sui tipi di gruppi che rappresentano la minaccia.

Utilizzando le fonti di informazioni del passaggio precedente, scopriremo che:

- Una minaccia per le tue informazioni, computer e altri dispositivi che derivano da malware.

- Una minaccia per le comunicazioni (come spam e attacchi Denial of Service - DoS) o DDoS (Distributed Denial of Service), spesso lanciati tramite botnet.

- Per ogni minaccia, prova a identificare il tipo di individui o organizzazioni che rappresentano la minaccia. Quale dei seguenti tipi li descriverebbe meglio?

Quali problemi sorgono nello svolgere le attività quotidiane online?

Come abbiamo già discusso, la maggior parte di noi fa affidamento su Internet per le attività quotidiane come lo shopping, il lavoro, le operazioni bancarie o i social network. Spesso lo facciamo senza fermarci a pensare ai problemi di sicurezza che potrebbero essere coinvolti.

Ora vi proponiamo di fare questa piccola riflessione, prendete carta e penna se volete...

Scegliete una delle seguenti attività e pensate ai principali problemi di sicurezza che potrebbero minacciare l’attività scelta.

Dedicate cinque minuti del vostro tempo...

Attività tra cui scegliere (sceglietene una):

- Servizi bancari online: ad esempio, per controllare il saldo del vostro conto o effettuare un pagamento.

- Acquisti online: pensate in particolare all’acquisto di qualcosa da un nuovo negozio che non riconoscete e da cui non avete fatto acquisti prima.

- Social network: pensa se aggiungeresti qualcuno come “amico” se non lo avessi incontrato di persona.

- Lavorare da casa: considerate la necessità di trasferire documenti che contengono informazioni riservate tra i membri del vostro team.

- Caso di studio: lavorare da casa.

Quando si lavora da casa potrebbe essere necessario condividere un file riservato con un collega in un’altra posizione. Potreste inviarglielo via e-mail, ma questo non è un metodo sicuro per trasmettere informazioni: l’e-mail viene facilmente intercettata durante il percorso verso la sua destinazione e c’è sempre il rischio di inviarla alla persona sbagliata!

Potreste utilizzare un servizio cloud online come Dropbox, Google Drive o Microsoft OneDrive per archiviare il file, ma dovrete assicurarvi che il vostro collega possa accedere al file caricato. Potreste anche essere preoccupati per la sicurezza dei servizi cloud contro gli hacker.

Potreste mettere il file su un’unità di memoria flash USB e pubblicarlo al vostro collega. Ma l’unità potrebbe essere persa, rubata o intercettata da un utente malintenzionato che aggiunge malware all’unità per infettare i computer della vostra organizzazione.

Oppure potreste usare la crittografia per bloccare il file contro intrusi. Potreste inviare via email il file crittografato al sicuro sapendo che nessun altro potrebbe leggere il documento. Tuttavia, dovreste essere sicuri che il vostro collega sappia come utilizzare il software di crittografia in modo che possa de crittografare il documento quando arriva.

Vi rendete conto di quanto siamo vulnerabili?

Riflettiamo ulteriormente… Un’altra minaccia significativa proviene dalle app per dispositivi mobili che non sono quello che sembrano.

Nel 2019 Sophos ha segnalato app che nascondono le loro icone e utilizzano altri trucchi per impedire all’utente di disinstallarle mentre visualizzano pubblicità in modo aggressivo.

Altri esempi riportati sono stati:

- Molte app di utilità inizialmente non contengono malware, ma includono il codice per scaricare e installare malware da altrove. Questo codice extra installato può essere progettato per raccogliere i vostri dati bancari o bloccarvi fuori dal vostro telefono fino a quando non vengono pagati i criminali.

- Un client VPN che installa un trojan progettato per acquisire i dettagli bancari Fleeceware: app che fingono di offrire una prova gratuita per alcune semplici funzioni e poi vi chiedono prima di fornire i dettagli bancari. Anche dopo aver disinstallato l’app, agli utenti viene comunque addebitato un importo elevato a meno che non annullino esplicitamente la prova.

È possibile trovare report Sophos aggiornati all’indirizzo: https://news.sophos.com/en-us/tag/android-malware/.

Sulla base della vostra ricerca e delle informazioni che avete raccolto, identificate le minacce che sono rilevanti per voi.

Entriamo adesso nella parte più tecnica affrontando il tema del PHISHING dove vedremo come gli attaccanti sfruttano le email o le chiamate per rubare informazioni e dati personali, ma soprattutto come ci si può difendere in maniera semplice, sia dagli attacchi che provengono direttamente dal web, sia dagli attacchi che provengono invece dai social ai quali ci affidiamo.

Il phishing è una truffa attraverso la quale un malintenzionato cerca di ingannare la vittima inducendolo a fornire informazioni personali quali password o informazioni bancarie.

Il phishing che prende di mira un’azienda prende il nome di whaling.

Diciamo che il veicolo principale attraverso il quale gli hacker utilizzano questa tecnica di ingegneria sociale sono senza dubbio le e-mail.

L’e-mail, infatti, spesso contiene un link che reindirizza la vittima su dei siti malevoli, ad esempio per modificare la password oppure per inserire informazioni sulla propria carta o informazioni bancarie.

E le e-mail di phishing di solito provengono apparentemente da aziende o persone di cui la vittima si fida.

Per questo motivo ci sono alcune regole da seguire per cercare di non cadere nelle trappole degli hacker.

Il Viking, che è il phishing telefonico, può essere evitato semplicemente non fornendo informazioni personali per telefono, sia se si conosce la persona con cui si sta dialogando, sia se non si conosce perché esistono potenti strumenti di intercettazione che permettono all’hacker di rubare e quindi di sfruttare il man in the middle e rubare informazioni.

Il phishing vero e proprio, abbiamo detto, avviene tramite e-mail e necessita di un’attenzione maggiore.

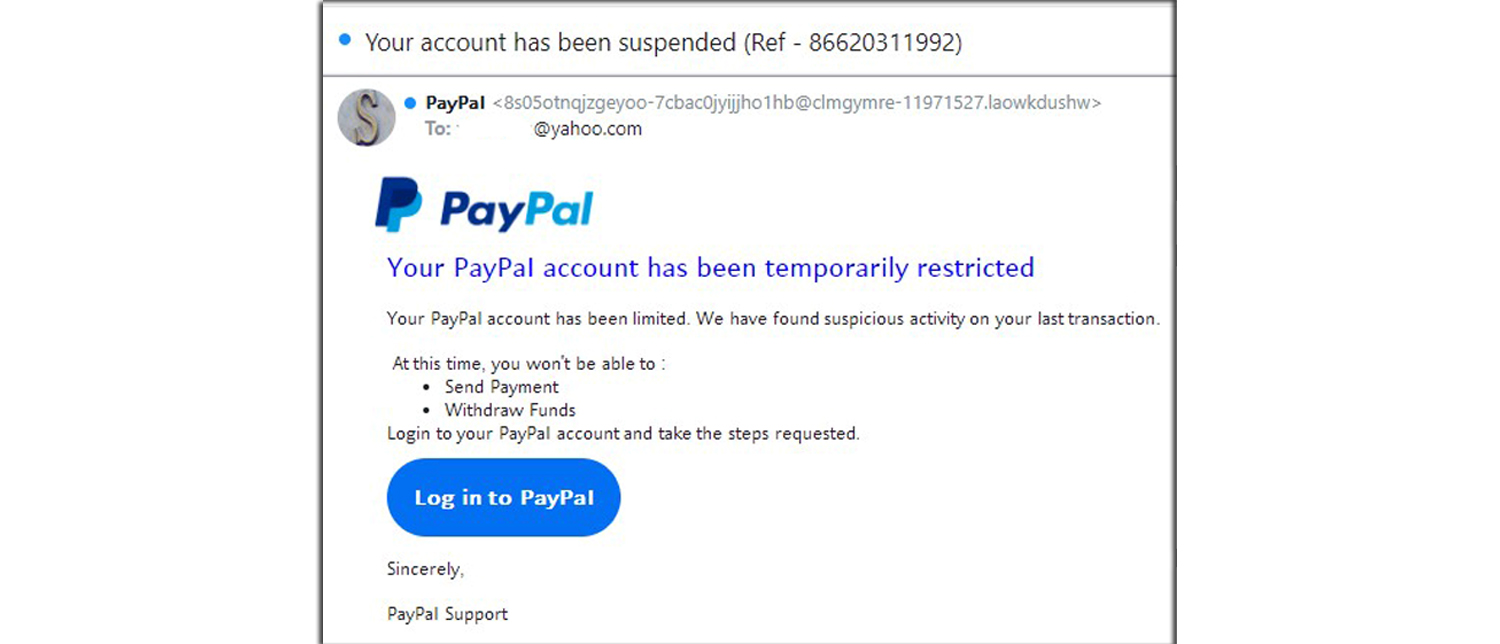

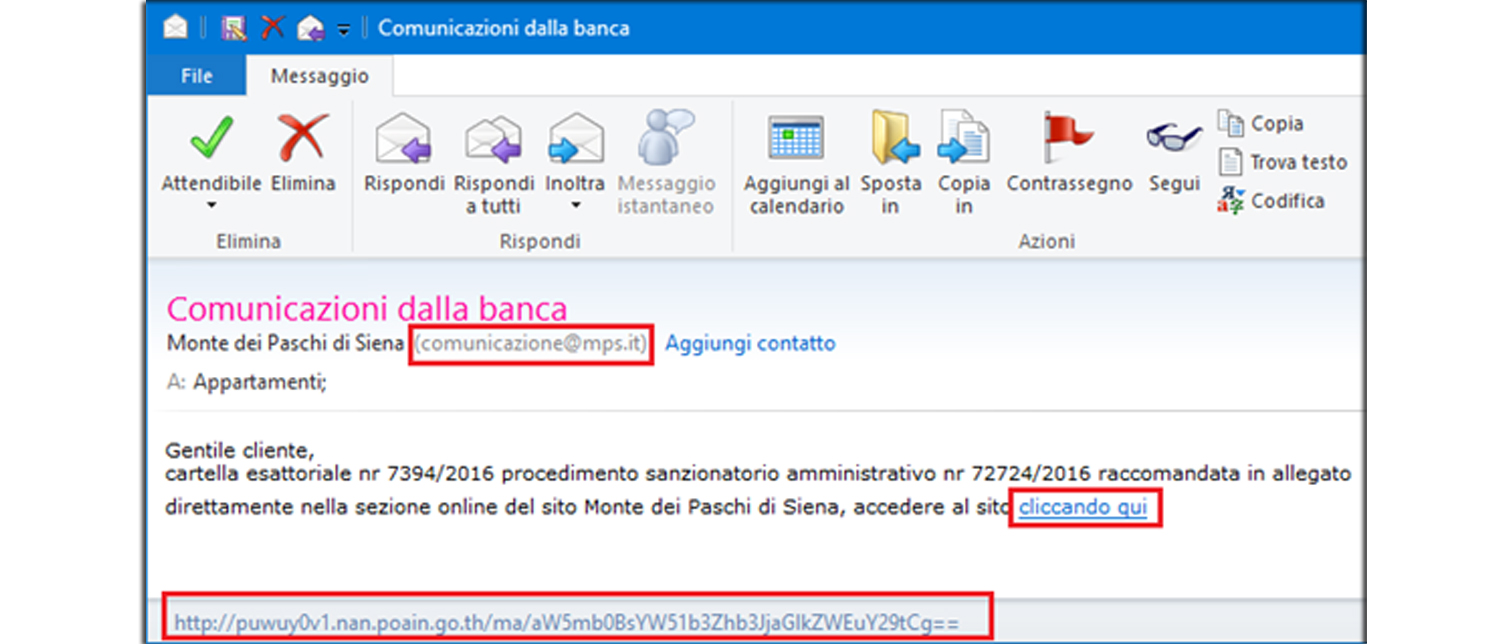

Infatti bisogna analizzare correttamente il messaggio e il mittente. Prima di tutto diciamo che solitamente le e-mail di phishing sono piene di errori di ortografia, come possiamo vedere nella seguente immagine, e già questo è sintomo di un’e-mail di phishing.

Infatti sicuramente la nostra banca non ci invierà una e-mail piena di errori di ortografia.

Un’altra cosa da notare è sicuramente il mittente. In questo caso notiamo che il mittente e puzzle, ma se analizziamo il dominio che dovrebbe essere e il punto “.com” e il punto “.it” oppure simili è sicuramente diverso.

Infatti le e-mail di phishing contengono di solito questi link fasulli che inducono la vittima a inserire credenziali o dati personali che poi verranno inviati direttamente all’hacker.

È davvero semplice creare un link malevolo.

Se è possibile, bisogna non aprire, non collegarsi a nessun link proveniente da fonti non attendibili.

Quando riceviamo una e-mail con un link possiamo in questo caso aprire il web browser e collegarci direttamente alla pagina della nostra banca.

Ovviamente questo è molto più sicuro, perché siamo sicuri di accedere a una pagina web sicura e non utilizzare un link che invece può nascondere dietro altri link di destinazione, che possono quindi indurre la vittima a diciamo a inserire informazioni personali e quindi confidenziali su un sito malevolo.

Quindi il consiglio è quello di non collegarsi a nessun link quando appunto viene ricevuto una e-mail sia da fonte attendibile sia da fonti non attendibili.

Non bisogna scaricare file da siti non sicuri e non bisogna utilizzare software pirata.

Infatti diciamo che spesso i software pirata permettono l’installazione e permettono di aprire porte agli hacker verso il nostro computer, che poi possono accedere a informazioni personali.

Si consiglia inoltre di salvare le proprie password nel browser.

Oltre questo non bisogna fornire informazioni personali tramite e-mail o tramite link ricevuti via e-mail.

E se si hanno dei dubbi sulla provenienza delle email, basta contattare semplicemente il mittente.

Ad esempio, se riceviamo un messaggio dalla nostra banca, non c’è bisogno di, diciamo, rispondere a questa e-mail, ma possiamo chiamare la banca, possiamo andare direttamente in banca e chiedere il motivo della ricezione delle e-mail.

Ovviamente in questo caso si può essere sicuri che la e-mail sia una e-mail originale e non una e-mail invece di phishing.

Scaricare i contenuti illeciti, inoltre, può esporre quindi il sistema a rischi, perché l’e-mail poi può essere successivamente utilizzata proprio quella della vittima per attaccare altre persone e quindi per diffondere malware o anche per rubare informazioni personali. Dato che, sicuramente, altre persone si affideranno delle e-mail della vittima originale.

Ovviamente queste sono le pratiche comuni per essere quindi al sicuro dagli attacchi di phishing.

A questo punto, giunti alla fine di questo piccolo prontuario di nozioni legate alla sicurezza informatica, vi raccomandiamo di fare sempre attenzione alle email che vi arrivano.

Per cui…

Verificate bene la provenienza e soprattutto molta attenzione alle parole chiave che il phishing utilizza:

- - Urgente…

- - Verifica necessaria!

- - Fattura…

- - Ho bisogno di aiuto urgente!

- - Attività sospetta di Outlook…

- - Importante! La tua password sta per scadere…

- - Azione richiesta...

Grazie a tutti voi che ci avete seguito fino qui… Alla prossima!

Maurizio Seby Bartolini

Direttore Responsabile

* * * * * *all rights reserved unauthorized copying reproduction* * * * * *

Collegato a Truman TV International: https://www.radiotruman.tv/canali/truman-tv-international.html

Rubrica di Informazione ed Intrattenimento del Direttore Responsabile Maurizio Bartolini

Pour info et communications: Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo. - Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo.

WhatsApp: 329 62 37 408

Ph. et assemblage: Jimmy Olsen

New VideoGram - 44, boulevard d’Italie - Principauté De Monaco

Editore contenuti e prodotti mediatici, televisivi e radiofonici Truman TV e Truman Journal

CEO - Christine Montepilli

* * * * * *