(Collegato a Truman TV International: https://www.radiotruman.tv/canali/truman-tv-international.html

Rubrica di Informazione ed Intrattenimento del Direttore Responsabile Maurizio Seby Bartolini)

La tecnologia Bluetooth prende il nome dal Re Harald Blatand, che regnò sulla Danimarca e sulla Norvegia nel 10° secolo. Blatand, che significa “dente blu” in danese, era noto per la sua abitudine di mangiare mirtilli, che macchiavano i suoi denti di blu.

La tecnologia Bluetooth prende il suo nome perché i suoi fondatori, Jaap Haartsen e Sven Mattisson, erano appassionati di storia e scelsero il nome Bluetooth come riferimento alla capacità della tecnologia di connettere dispositivi in modo simile alla forma in cui Harald Blatand univa le varie tribù scandinave sotto il suo regno.

La tecnologia Bluetooth è stata sviluppata dalla Ericsson, un’azienda svedese, negli anni ‘90 per consentire ai dispositivi mobili di comunicare tra di loro senza la necessità di cavi.

Il primo dispositivo Bluetooth, il telefono Ericsson T36, è stato lanciato nel 2000.

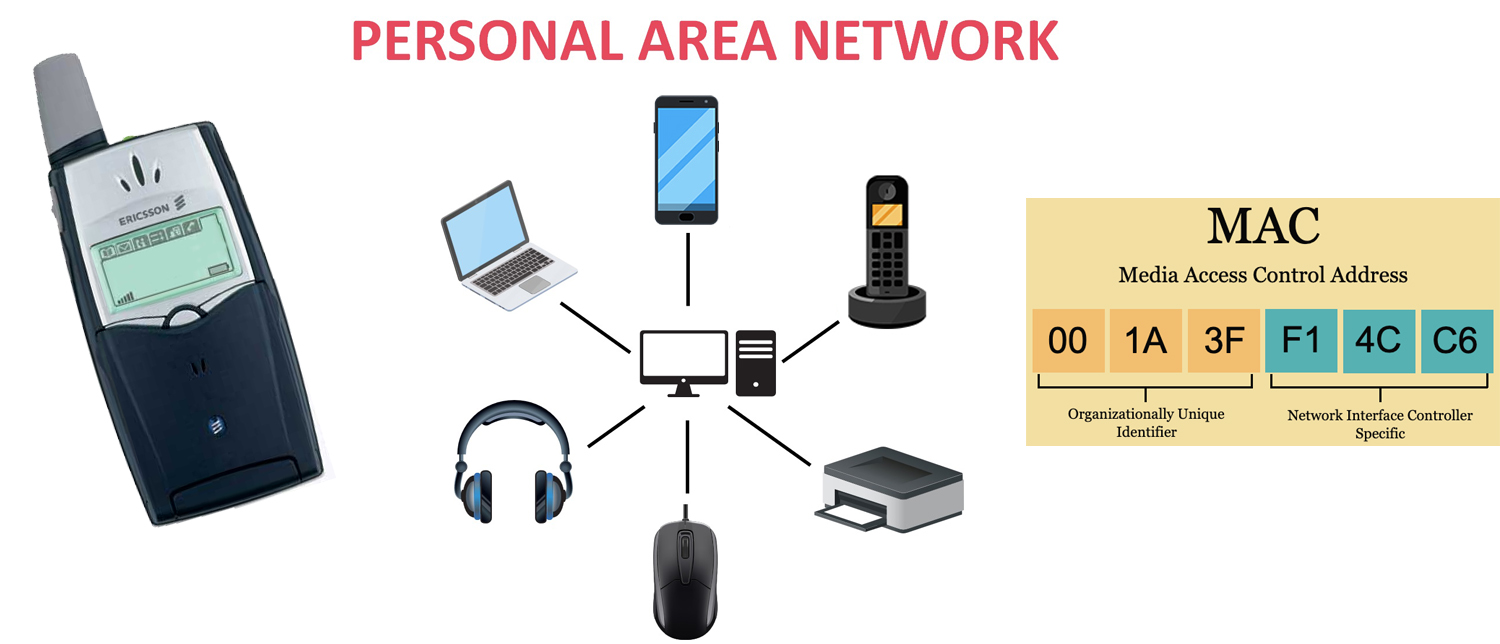

Il protocollo Bluetooth è un tipo di tecnologia wireless che consente ai dispositivi di comunicare tra loro, come smartphone, tablet, computer, cuffie, altoparlanti, orologi intelligenti e molti altri dispositivi. Il Bluetooth è una tecnologia di rete personale senza fili, nota come PAN (Personal Area Network), che utilizza frequenze radio a corto raggio per connettersi e scambiare dati tra dispositivi.

Ogni dispositivo Bluetooth ha un nome univoco e un indirizzo MAC (Media Access Control) che lo identifica sulla rete. I dispositivi Bluetooth utilizzano il processo di pairing per associare e connettersi con altri dispositivi. Il pairing richiede un passcode o una password per garantire che solo gli utenti autorizzati possano accedere al dispositivo. Una volta accoppiati, i dispositivi Bluetooth possono scambiare dati in modo sicuro e affidabile.

Tuttavia, come qualsiasi tecnologia wireless, il Bluetooth può essere soggetto ad attacchi informatici. Gli hacker possono sfruttare le vulnerabilità del protocollo Bluetooth per accedere ai dispositivi e rubare informazioni personali, controllare i dispositivi a distanza o diffondere virus e malware.

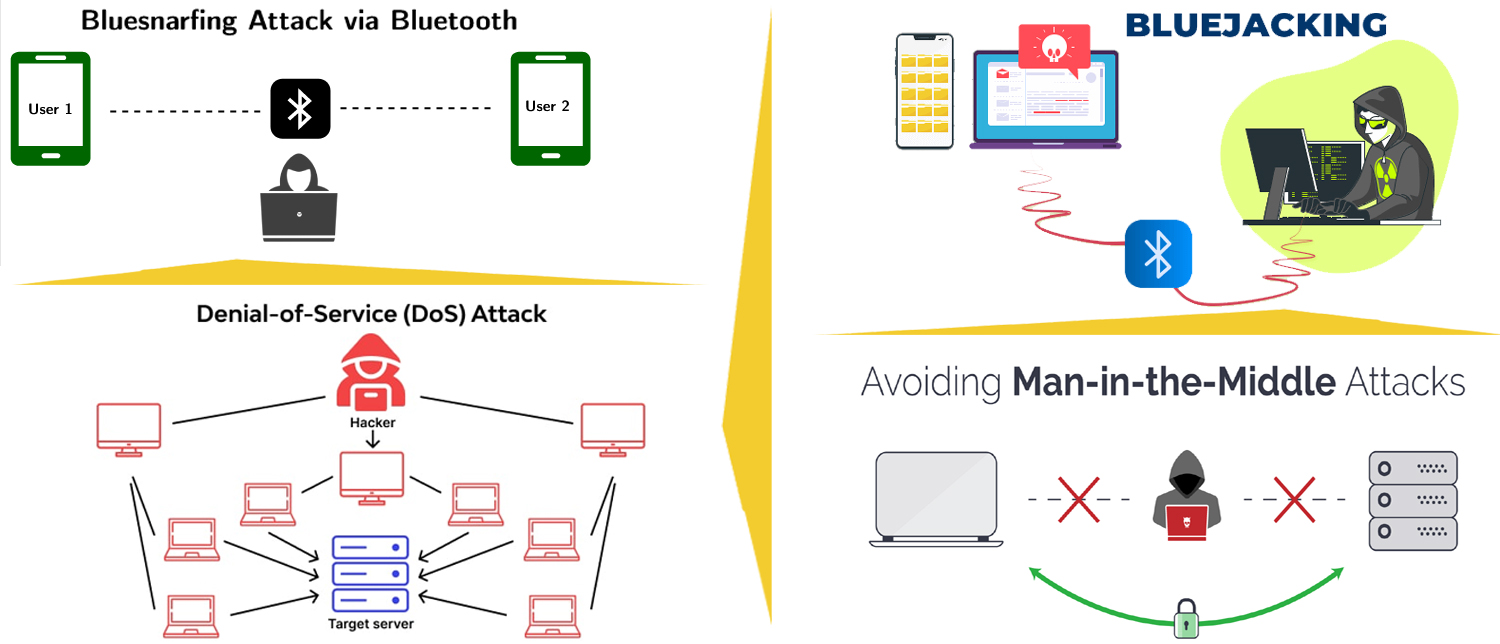

I seguenti sono alcuni dei tipi di attacchi più comuni contro i dispositivi Bluetooth.

- Bluesnarfing: l’hacker accede illegalmente ai dati personali sul dispositivo Bluetooth di una persona, come la rubrica, le e-mail, i messaggi di testo e le foto.

- Bluejacking: l’hacker invia messaggi indesiderati a un dispositivo Bluetooth, come pubblicità o spam, senza compromettere il dispositivo.

- Denial of Service (DoS): l’hacker sovraccarica il dispositivo Bluetooth con traffico di rete in modo che il dispositivo non possa più comunicare con altri dispositivi.

- Man-in-the-Middle (MitM): l’hacker intercetta le comunicazioni tra due dispositivi Bluetooth e modifica o rilascia messaggi, compromettendo la sicurezza dei dati.

Per proteggere i dispositivi Bluetooth da questi attacchi, è importante prendere le seguenti precauzioni: 1) Impostare una password forte e sicura per il dispositivo Bluetooth e cambiarla regolarmente. 2) Non accoppiare il dispositivo Bluetooth con dispositivi sconosciuti o non autorizzati. 3) Disabilitare la funzione Bluetooth quando non in uso per evitare di essere rilevati da hacker e malware. 4) Aggiornare regolarmente il firmware del dispositivo Bluetooth con le ultime patch di sicurezza. 5) Utilizzare un software antivirus e antimalware sul dispositivo Bluetooth per rilevare e rimuovere eventuali minacce informatiche.

Ci sono stati diversi casi di hacking Bluetooth che hanno compromesso la sicurezza di vari dispositivi e sistemi, tra cui quelli citati. In particolare, ci sono stati alcuni casi di hacking Bluetooth che hanno colpito i veicoli Tesla.

Nel 2016, un team di ricercatori di sicurezza è riuscito ad accedere al sistema informatico di un’auto Tesla Model S utilizzando una vulnerabilità nel sistema Bluetooth. Gli hacker sono stati in grado di prendere il controllo del sistema di infotainment dell’auto e di bloccare i finestrini, aprire il bagagliaio e persino fermare l’auto mentre era in movimento.

Successivamente, nel 2018, un altro team di ricercatori ha scoperto una vulnerabilità nel protocollo di comunicazione Bluetooth di Tesla che avrebbe potuto consentire ad un hacker di assumere il controllo remoto dell’auto e di sbloccare le porte senza la necessità di una chiave fisica.

Oltre a Tesla, ci sono stati anche casi di hacking Bluetooth che hanno compromesso la sicurezza di altri dispositivi e sistemi, come le serrature digitali. Nel 2019, un ricercatore di sicurezza è riuscito a compromettere una serratura digitale Bluetooth utilizzando un attacco di forza bruta contro la password predefinita del dispositivo.

Un altro caso è stato quello di un attacco di hacking Bluetooth che ha compromesso la sicurezza di una rete aziendale tramite un’unità di mouse Bluetooth.

In questo caso, gli hacker hanno utilizzato un’unità di mouse Bluetooth compromessa per accedere alla rete aziendale senza la necessità di una password. Una volta all’interno della rete, gli hacker sono stati in grado di accedere a dati sensibili e di compromettere la sicurezza di diverse macchine industriali all’interno dell’azienda.

Ad esempio, nel 2017, un gruppo di hacker noto come Fancy Bear ha sfruttato una vulnerabilità nel protocollo Bluetooth per compromettere la sicurezza di diversi dispositivi utilizzati da organizzazioni governative e militari in Europa e negli Stati Uniti. Gli hacker hanno utilizzato la vulnerabilità per infettare i dispositivi con malware, consentendo loro di monitorare e controllare i dispositivi a distanza.

In un altro caso, nel 2018, un gruppo di hacker noto come Dark Caracal ha utilizzato un attacco Bluetooth per compromettere la sicurezza di vari dispositivi, tra cui smartphone e laptop, appartenenti a organizzazioni governative, militari e commerciali in tutto il mondo. Gli hacker hanno utilizzato la vulnerabilità per accedere alle informazioni sensibili contenute nei dispositivi infettati, tra cui dati finanziari e di identità personale.

Inoltre, ci sono stati anche casi di hacking Bluetooth che hanno compromesso la sicurezza delle reti aziendali. Ad esempio, gli hacker possono utilizzare dispositivi Bluetooth compromessi per infiltrarsi nella rete aziendale e rubare informazioni sensibili o installare malware sui sistemi.

In generale, questi esempi dimostrano l’importanza di proteggere i dispositivi Bluetooth utilizzati dalle aziende con soluzioni di sicurezza avanzate, come il monitoraggio dei dispositivi, la gestione delle patch e l’autenticazione multi-fattore. Inoltre, è importante educare i dipendenti sulle best practice per la sicurezza informatica, come l’utilizzo di password sicure e l’evitare di connettersi a reti Wi-Fi e Bluetooth non sicure.

In tutto ciò, i produttori di dispositivi Bluetooth stanno cercando di migliorare costantemente la sicurezza del protocollo Bluetooth e di prevenire attacchi informatici.

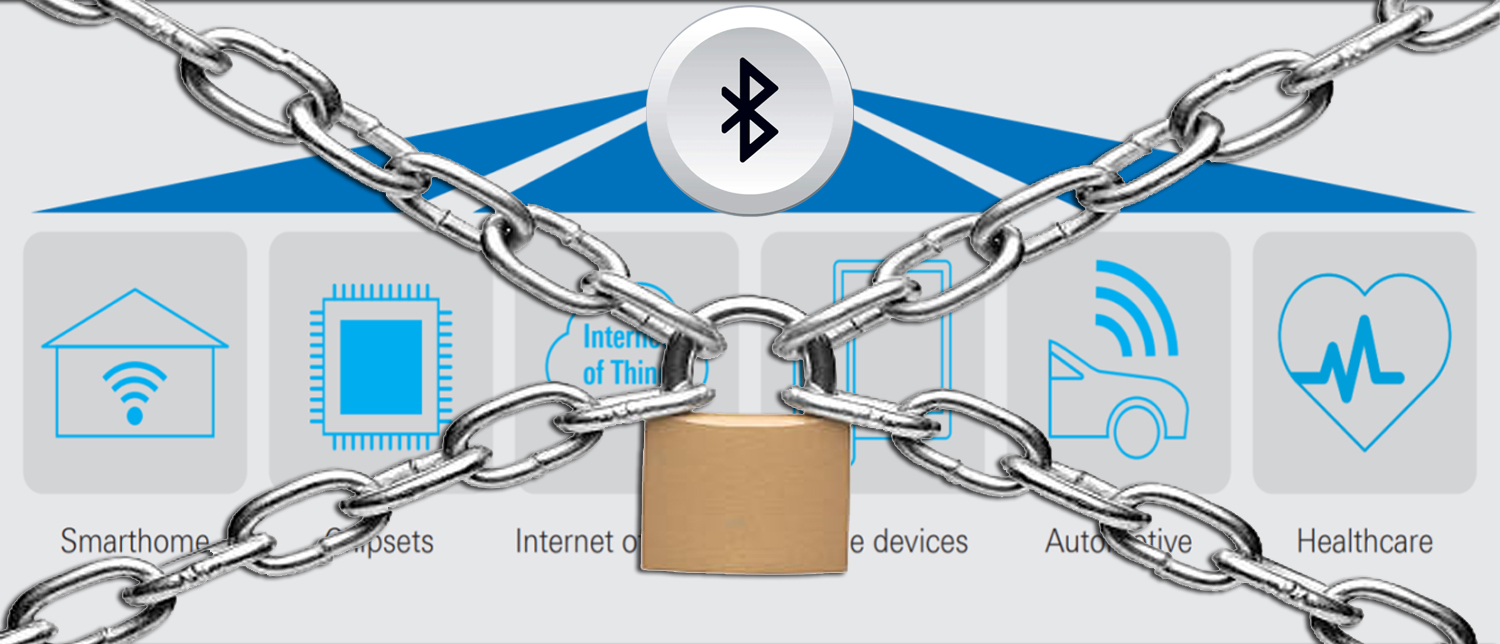

Ad esempio, il Bluetooth SIG (Special Interest Group), l’organizzazione che sviluppa e gestisce la tecnologia Bluetooth, ha introdotto il Bluetooth 5, che offre una maggiore sicurezza e privacy per le comunicazioni Bluetooth.

Il Bluetooth 5 offre anche una maggiore velocità di trasmissione dei dati, una maggiore portata e una maggiore efficienza energetica rispetto alle versioni precedenti. Questo rende il Bluetooth 5 un’opzione più attraente per le applicazioni IoT (Internet of Things) che richiedono una maggiore sicurezza e affidabilità.

Oltre alle misure di sicurezza di cui abbiamo parlato, è importante anche conoscere i tipi di attacchi più comuni utilizzati contro i dispositivi Bluetooth.

Utilizzare funzioni di sicurezza avanzate: le nuove versioni del protocollo Bluetooth, come il Bluetooth 5.0, offrono funzioni di sicurezza avanzate come il Secure Simple Pairing. Assicurarsi di utilizzare le funzioni di sicurezza avanzate offerte dal dispositivo Bluetooth.

In conclusione, il Bluetooth è diventato un’importante tecnologia di comunicazione wireless che è presente in molti dispositivi, dallo smartphone al computer, dall’auto all’orologio.

Tuttavia, è importante essere consapevoli dei rischi di sicurezza associati all’utilizzo di dispositivi Bluetooth e adottare le misure di sicurezza appropriate per proteggere i propri dati personali. Con l’adozione di queste misure, gli utenti possono godere dei vantaggi del Bluetooth senza doversi preoccupare dei rischi di sicurezza.

Nonostante le misure di sicurezza e gli sforzi dei produttori per migliorare la sicurezza dei dispositivi Bluetooth, gli attacchi informatici contro il Bluetooth continuano ad essere una minaccia. Gli hacker cercano costantemente di trovare nuovi modi per sfruttare le vulnerabilità del protocollo Bluetooth al fine di accedere ai dati sensibili degli utenti.

È importante per gli utenti di dispositivi Bluetooth rimanere sempre vigili e attenti alle minacce di sicurezza. In caso di attacchi informatici, è necessario segnalare immediatamente qualsiasi anomalia alle autorità competenti.

Inoltre, i produttori di dispositivi Bluetooth devono continuare a migliorare la sicurezza dei propri prodotti attraverso l’implementazione di misure di sicurezza avanzate e l’aggiornamento costante del software dei propri dispositivi.

In sintesi, il Bluetooth ha rivoluzionato il modo in cui ci connettiamo e ci comunicano i nostri dispositivi, tuttavia, la sua diffusione ha reso i dispositivi Bluetooth vulnerabili ad attacchi informatici.

È fondamentale per gli utenti comprendere i rischi associati all’utilizzo del Bluetooth e prendere le misure di sicurezza appropriate per proteggere i propri dati personali.

Solo attraverso un approccio proattivo alla sicurezza, gli utenti possono godere appieno dei vantaggi del Bluetooth senza dover temere per la propria sicurezza.

Maurizio Seby Bartolini

Direttore Responsabile

* * * * * *all rights reserved unauthorized copying reproduction* * * * * *

Collegato a Truman TV International: https://www.radiotruman.tv/canali/truman-tv-international.html

Rubrica di Informazione ed Intrattenimento del Direttore Responsabile Maurizio Bartolini

Pour info et communications: Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo. - Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo.

WhatsApp: 329 62 37 408

Ph. et assemblage: Jimmy Olsen

New VideoGram - 44, boulevard d’Italie - Principauté De Monaco

Editore contenuti e prodotti mediatici, televisivi e radiofonici Truman TV e Truman Journal

CEO - Christine Montepilli

* * * * * *